-

O aumento deve-se à exploração das vulnerabilidades ProxyLogon e ProxyShell, para além dos agentes de acesso inicial.

-

Apesar de uma redução na utilização do Remote Desktop Protocol para acessos externos, os atacantes recorrem mais à ferramenta para movimentação lateral interna.

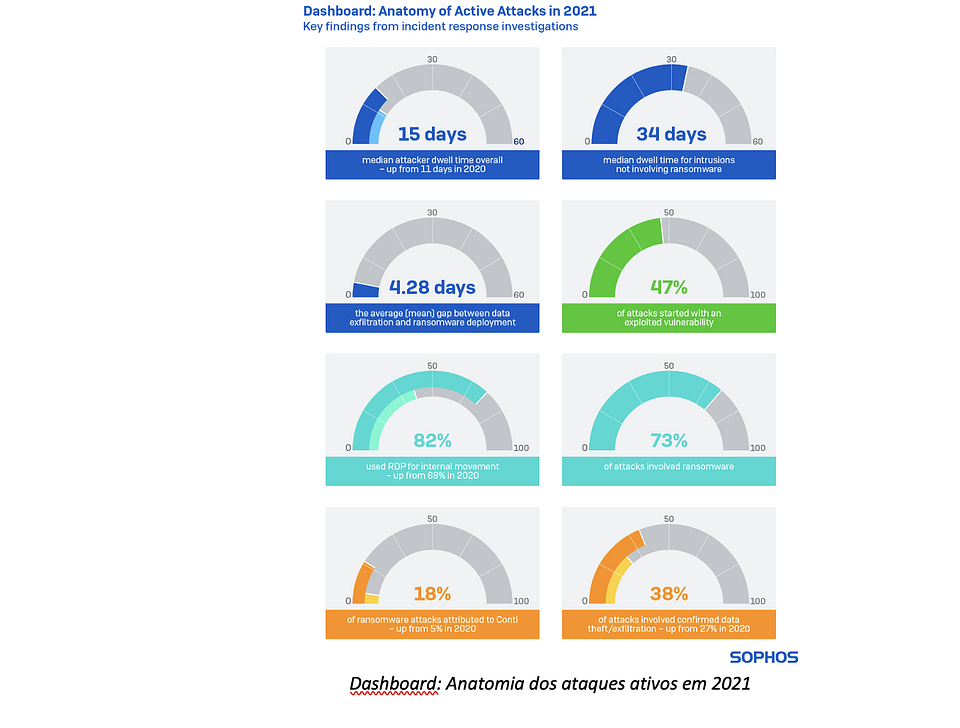

A Sophos, líder global em soluções de cibersegurança de próxima geração, lançou o “Active Adversary Playbook 2022”, que detalha os comportamentos dos atacantes que a equipa de Rapid Response da Sophos registou em 2021. As conclusões demonstram um aumento de 36% no tempo de permanência dos intrusos, sendo que a média é de 15 dias em 2021, em comparação com 11 dias em 2020. O relatório também revela o impacto das vulnerabilidades ProxyShell no Microsoft Exchange, que a Sophos acredita que alguns agentes de acesso inicial (Initial Access Brokers – IABs) aproveitaram para violar redes e depois vender esse acesso a outros invasores.

“O mundo do cibercrime tornou-se incrivelmente diversificado e especializado. Os IABs desenvolveram uma indústria caseira de cibercrimes: invadem um alvo, fazem reconhecimento exploratório ou instalam uma backdoor e, em seguida, vendem o acesso ‘chave na mão’ a gangs de ransomware para que estes levem a cabo os seus próprios ataques,” comentou John Shier, Senior Security Advisor da Sophos. “Neste cenário de ciberameaças cada vez mais dinâmico e baseado em especializações, pode ser difícil para as organizações manter-se a par das ferramentas e abordagens em constante mudança que os invasores utilizam. É vital que os defensores entendam o que procurar em cada fase da cadeia de ataque, para que possam detetar e neutralizar ataques o mais rápido possível.”

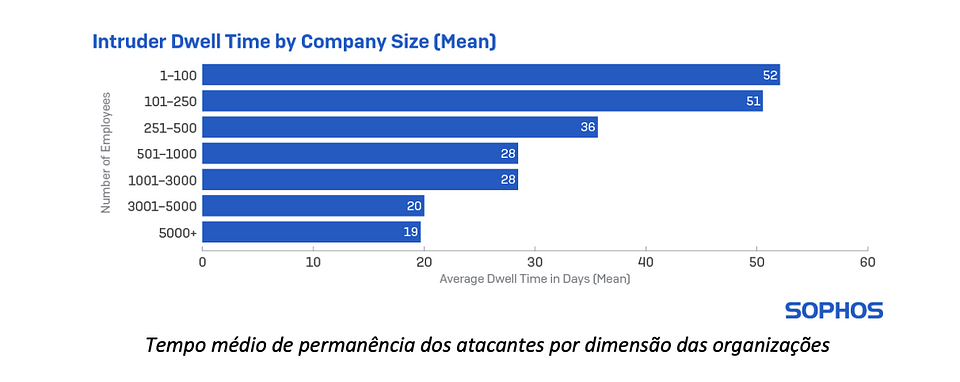

A investigação da Sophos também revela que o tempo de permanência dos intrusos foi mais elevado em ambientes de organizações de menor dimensão. Os atacantes permaneceram por aproximadamente 51 dias em organizações com até 250 colaboradores, e em média 20 dias em organizações com 3.000 a 5.000 colaboradores.

“Os invasores consideram as organizações maiores mais valiosas, por isso estão mais motivadas para as invadir, conseguir o que querem e sair. As organizações menores têm menos valor reconhecido, pelo que eles podem dar-se ao luxo de se esconder na rede em segundo plano por períodos mais longos. Também é possível que os invasores fossem menos experientes e precisassem de mais tempo para perceber o que fazer quando estivessem dentro da rede. Por fim, as organizações de menor dimensão normalmente têm menos visibilidade ao longo da cadeia de ataque para detetar e expulsar os invasores, permitindo a estes prolongar a sua presença,” disse Shier. “Com oportunidades proporcionadas pelas vulnerabilidades ProxyLogon e ProxyShell sem patches e o aparecimento de IABs, estamos a registar mais evidências de vários invasores numa única vítima. Se o panorama dentro de uma rede estiver lotado, os invasores vão querer mover-se rapidamente para vencer a concorrência.”

As conclusões adicionais do playbook incluem:

- O tempo médio de permanência dos atacantes antes da deteção foi mais longo em intrusões “furtivas” que ainda não tinham evoluído para ataques como ransomware, e em organizações de menor dimensão e setores da indústria com menos recursos de segurança de TI. O tempo médio de permanência em organizações atingidas por ransomware foi de 11 dias. Naquelas que foram invadidas, mas ainda não afetadas por um grande ataque como ransomware (23% de todos os incidentes investigados), o tempo médio de permanência foi de 34 dias. As organizações do setor da educação ou com menos de 500 colaboradores também registaram tempos de permanência mais longos.

- Tempos de permanência mais longos e pontos de entrada abertos deixam as organizações vulneráveis a múltiplos atacantes. Evidências forenses levaram à descoberta de casos em que diversos adversários, incluindo IABs, gangs de ransomware, cyptominers e, ocasionalmente, até mesmo vários operadores de ransomware, atacavam a mesma organização em simultâneo.

- Apesar de uma quebra na utilização do Remote Desktop Protocol (RDP) para acesso externo, os invasores aumentaram a utilização da ferramenta para movimentação lateral interna. Em 2020, os invasores utilizaram o RDP para atividades externas em 32% dos casos analisados, mas tal diminuiu para 13% em 2021. Embora esta seja uma mudança bem-vinda e sugira que as organizações melhoraram a sua gestão das superfícies de ataque externas, os invasores ainda estão a abusar do RDP para movimentação lateral interna. A Sophos descobriu que os invasores utilizaram o RDP para este fim em 82% dos casos em 2021, acima dos 69% de 2020.

- As combinações comuns de ferramentas utilizadas nos ataques são um poderoso sinal de alerta da atividade de intrusos. Por exemplo, as investigações de incidentes da Sophos permitiram concluir que, em 2021, scripts maliciosos PowerShell e não-PowerShell foram combinados em 64% dos casos; PowerShell e Cobalt Strike foram combinados em 56% dos casos; e PowerShell e PsExec foram encontrados em 51% dos casos. A deteção destas correlações pode servir de aviso antecipado de um ataque iminente ou confirmar a presença de um ataque ativo.

- Metade (50%) dos incidentes de ransomware envolveu exfiltração de dados confirmada – e, com os dados disponíveis, o intervalo médio entre o roubo de dados e a implementação do ransomware foi de 4.28 dias. 73% por cento dos incidentes aos quais a Sophos deu resposta em 2021 envolveu ransomware. Destes, 50% também envolveu exfiltração de dados. A exfiltração de dados costuma ser a última fase do ataque antes do lançamento do ransomware, e as investigações da Sophos revelaram que o intervalo médio entre elas foi de 4.28 dias, e a mediana de 1.84 dias. Por exemplo, as investigações de incidentes da Sophos permitiram concluir que, em 2021, scripts maliciosos PowerShell e não-PowerShell foram combinados em 64% dos casos; PowerShell e Cobalt Strike foram combinados em 56% dos casos; e PowerShell e PsExec foram encontrados em 51% dos casos. A deteção destas correlações pode servir de aviso antecipado de um ataque iminente ou confirmar a presença de um ataque ativo.

- A Conti foi o grupo de ransomware mais prolífico em 2021, sendo responsável por 18% dos incidentes em geral. O ransomware REvil foi responsável por um em cada 10 incidentes, e outras famílias de ransomware predominantes foram a DarkSide, o RaaS por detrás do relevante ataque à Colonial Pipeline nos EUA, e a Black KingDom, uma das “novas” famílias de ransomware que surgiu em março de 2021 na sequência da vulnerabilidade ProxyLogon. Foram identificados 41 adversários de ransomware diferentes nos 144 incidentes incluídos na análise da Sophos. Destes, cerca de 28 foram novos grupos reportados pela primeira vez em 2021. Por outro lado, 18 grupos de ransomware registados em incidentes em 2020 desapareceram da lista em 2021.

“Os sinais de alerta que os defensores devem procurar incluem a deteção de uma ferramenta legítima, de uma combinação de ferramentas ou de atividade num local inesperado ou num horário incomum,” concluiu John Shier. “É ainda de notar que também pode haver momentos de pouca ou nenhuma atividade, mas tal não significa que uma organização não tenha sido invadida. É, por exemplo, provável que estejam a decorrer muitas violações de ProxyLogon ou ProxyShell atualmente desconhecidas, em que web shells e backdoors foram implementados nas vítimas para acesso persistente, e estão de momento inativas até que esse acesso seja utilizado ou vendido. Os defensores precisam de estar atentos a qualquer sinal suspeito e investigá-lo imediatamente. Precisam de corrigir bugs críticos, especialmente em software amplamente utilizado e, como prioridade, fortalecer a segurança dos serviços de acesso remoto. Até que os pontos de entrada expostos sejam encerrados e tudo o que os invasores fizeram para estabelecer e manter o acesso seja completamente erradicado, praticamente qualquer pessoa pode entrar na organização, e provavelmente alguém tentará fazê-lo.”

O Sophos Active Adversary Playbook 2022 baseou-se em 144 incidentes em 2021 a organizações de todas as dimensões, numa ampla variedade de setores da indústria e localizadas na Alemanha, Angola, Arábia Saudita, Áustria, Bahamas, Bélgica, Canadá, Emirados Árabes Unidos, Espanha, EUA, Filipinas, França, Itália, Japão, Países Baixos, Reino Unido e Suíça. Os setores mais representados são o da produção (17%), seguido pelo do retalho (14%), saúde (13%), TI (9%), construção (8%) e educação (6%).

O objetivo do relatório da Sophos é ajudar as equipas de segurança a entender o que os adversários fazem durante os ataques e como identificar e defender-se contra atividades maliciosas na rede. Para saber mais sobre comportamentos, ferramentas e técnicas dos invasores, consulte o Sophos Active Adversary Playbook 2022 no Sophos News.