Um responsável na equipa Managed Threat Response (Centro de Gestão de Respostas a Ameaças) explica com o que contar quando se espera ser alvo de um ataque de ransomware. Texto por Peter Mackenzie.

Sempre que trabalhamos com vítimas de ransomware, passamos algum tempo a verificar os seus registos de telemetria no passado próximo de 1 a 2 semanas. Estes registos por vezes incluem anomalias comportamentais que (por si só) podem não ser declaradamente maliciosas mas, no contexto de um ataque já existente, podem ser consideradas como um indício prematuro de um agente de ameaça a conduzir operações na rede da vítima.

Se virmos qualquer um destes 5 indicadores em particular, saltamos de imediato. Qualquer um destes, se encontrado durante uma investigação é, quase na certa, indicador de que atacantes já andaram a verificar a rede: para ter uma ideia de como está construída, para aprenderem como conseguir acesso a contas e obter acesso para o lançamento de um ataque de ransomware.

Atacantes utilizam ferramentas administrativas legitimas para montar o “palco” para os ataques de ransomware.

Sem saber que ferramentas os administradores por norma utilizam nas suas máquinas, alguém com o olho menos treinado, poderia não reparar nesta informação. Em retrospectiva, estes 5 indicadores representam bandeiras vermelhas em qualquer investigação.

Um scanner de rede, especialmente num servidor

Os hackers tipicamente começam por ganhar acesso a uma máquina na qual pesquisam informação: este computador é Mac ou Windows, qual o domínio e nome da empresa, que tipo de permissões de admin tem este computador, e mais. De seguida, os atacantes irão querer saber o que mais está na rede e como podem aceder. A forma mais fácil para determinar isto é fazendo um scan à rede. Se um scanner de rede como o AngryIP ou Advanced Port Scanner for detectado, questione o administrador. Se ninguém admitir utilizar o scanner, é melhor investigar.

Ferramentas para desligar o software de antivírus

Assim que os atacantes ganharem permissões de administrador, frequentemente irão tentar desligar ou desabilitar o software de segurança utilizando aplicações criadas para assistir na remoção forçada de software como: Process Hacker, IOBit Uninstaller, GMER e PC Hunter. Este tipo de ferramentas comerciais são legítimas e legais, mas nas mãos erradas, obrigam as equipas de segurança e administradores a questionarem porque estão instaladas.

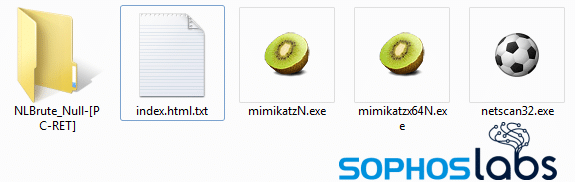

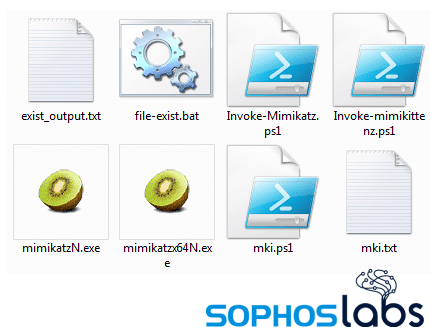

A presença de MimiKatz

Qualquer detenção de MimiKatz deverá ser investigada. Se ninguém na equipa de administração poder explicar o uso da aplicação, esta é uma das maiores bandeiras vermelhas possíveis pois este software é uma das ferramentas de hacking mais comuns no roubo de credenciais de acesso. Os hackers também poderão utilizar o Microsoft Process Explorer, incluindo em Windows Sysinternals, outra ferramenta legítima que permite fazer um dump LSASS.exe de memória, criando um ficheiro .dmp. Eles poderão levar esta informação para os seus próprios ambientes de teste e utilizar o MimiKatz para, de forma segura, extrairem nomes e passwords.

Padrões de comportamento suspeito

Qualquer detenção de um evento que acontece todos os dias, na mesma hora, num padrão repetitivo, frequentemente indicam que algo mais está a decorrer, mesmo que não sejam detectados ficheiros maliciosos. As equipas de segurança deveriam de se perguntar “porque é que isto continua a acontecer?”. A equipa de resposta em caso de incidente sabe que isto normalmente significa que algo mais malicioso tem vindo a acontecer e (ainda) não foi identificado.

Ataques de Teste

Ocasionalmente os atacantes lançam pequenos testes de ataque, em alguns computadores apenas de forma a compreender se o seu método de ataque ou ransomware executa com sucesso ou se o software de segurança o impede. Se as ferramentas de segurança impedirem o ataque os hackers irão alterar as suas tácticas. Mas isto irá denunciar a sua presença, obrigando-os a trabalhar contra-tempo sendo depois uma questão de horas o próximo, e muito certamente, ataque maior.

Traduzido de: Sophos News