As empresas de cibersegurança monitorizam a atividade de grupos existentes, procurando por sites de leak da web dark e sites de fresh onion, identificando jogadores promissores e estudando táticas, técnicas e procedimentos. Durante estas operações, foram observados quatro grupos de ransomware emergentes que estão a afetar organizações e mostram sinais de ter o potencial de se tornarem mais relevantes no futuro:

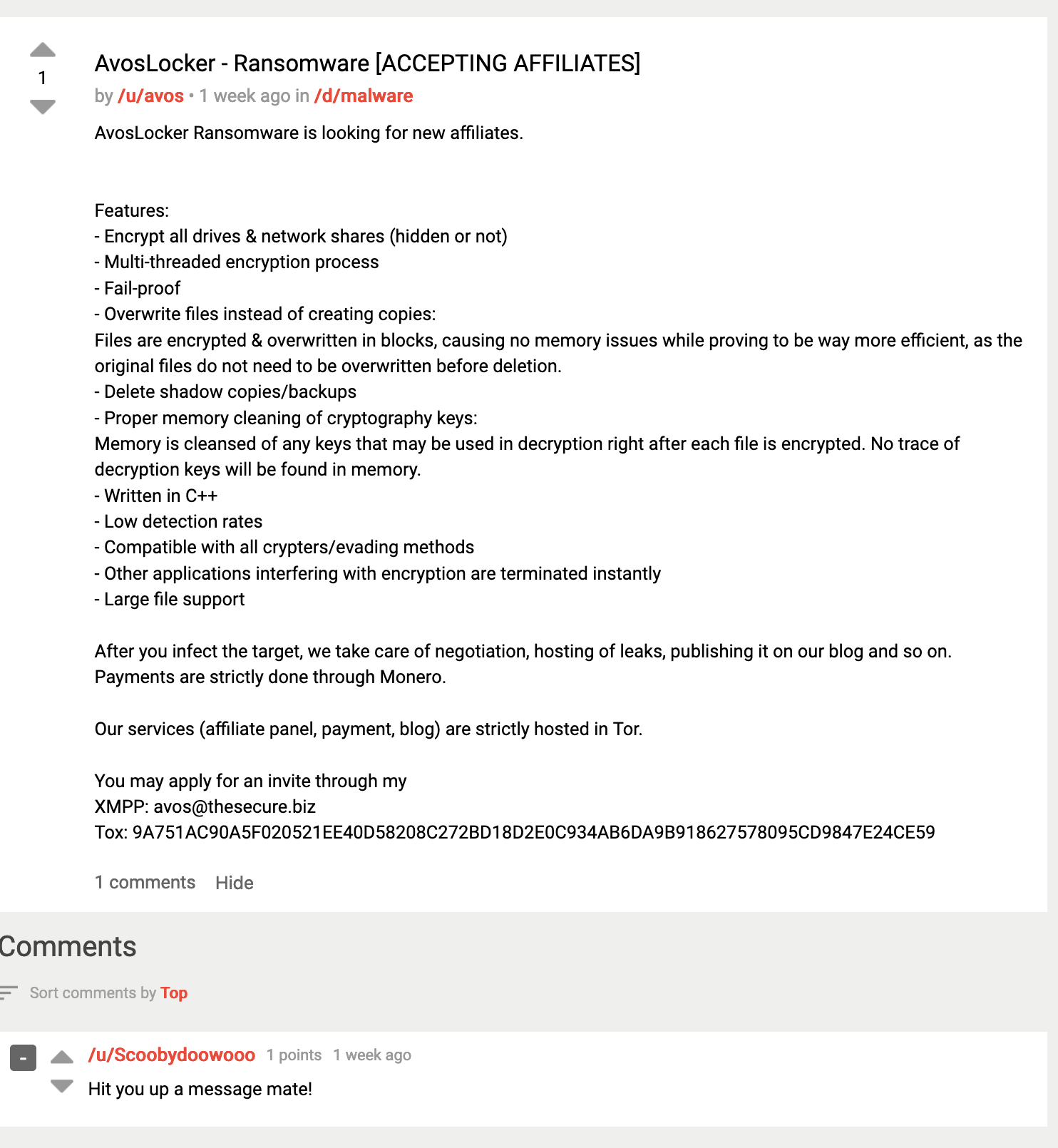

- AvosLocker é um ransomware como serviço (RaaS) que começou a operar no final de junho, usando um logotipo azul com um besouro para se identificar nas comunicações com as vítimas e “comunicados à imprensa” com o objetivo de recrutar novos afiliados. AvosLocker foi observado a promover o seu programa RaaS e à procura de afiliados em fóruns de discussão da dark web entre outros. Como muitos de seus concorrentes, AvosLocker oferece suporte técnico para ajudar as vítimas a recuperarem-se depois de terem sido atacadas com software de criptografia que o grupo afirma ser “à prova de falhas”, tem baixas taxas de detecção e é capaz de lidar com arquivos grandes. Este ransomware também tem um site de extorsão, que afirma ter impactado seis organizações nos seguintes países: Estados Unidos, Reino Unido, Estados Unidos da América, Bélgica, Espanha e Líbano. Observamos pedidos de resgate iniciais que variam de $ 50.000 a $ 75.000.

- O Hive Ransomware é um ransomware de dupla extorsão que iniciou as suas operações em junho. Desde então, o Hive impactou 28 organizações que agora estão listadas no site de extorsão do grupo, incluindo uma companhia aérea europeia e três organizações sediadas nos EUA. O Hive usa todas as ferramentas disponíveis no conjunto de ferramentas de extorsão para criar pressão sobre a vítima, incluindo a data do compromisso inicial, contagem regressiva, a data em que o leak foi realmente divulgado no seu site e até mesmo a opção de partilhar o leak divulgado nas redes sociais.

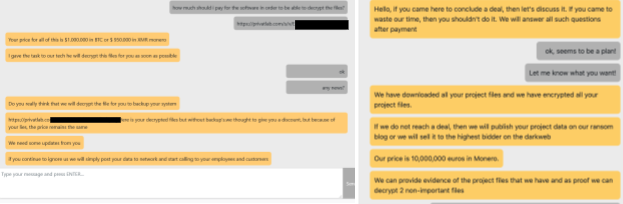

- HelloKitty não é um novo grupo de ransomware; pode ser rastreado já em 2020, visando principalmente os sistemas Windows. No entanto, em julho, observamos uma variante do Linux do HelloKitty voltada para o hipervisor ESXi da VMware, que é amplamente usado em data centers na nuvem e locais. Também observamos dois grupos de atividade. Nas amostras observadas, alguns atores de ameaças preferiram comunicações por e-mail, enquanto outros usaram chats do TOR para comunicação com as vítimas. As variantes observadas impactaram cinco organizações na Itália, Austrália, Alemanha, Holanda e Estados Unidos. A maior demanda do resgate observada desse grupo foi de US $ 10 milhões, mas no momento em que este artigo foi escrito, os atores da ameaça receberam apenas três transações que somam cerca de $ 1,48 milhões.

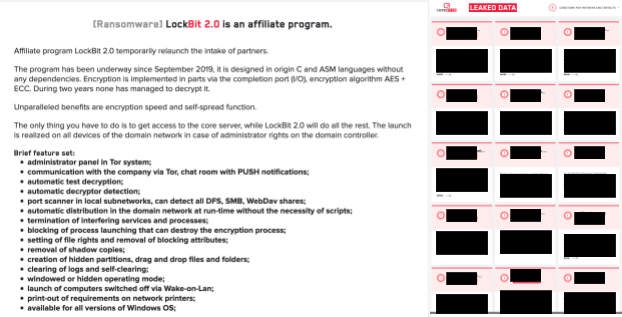

- LockBit 2.0 (anteriormente conhecido como ABCD ransomware) é um operador RaaS com três anos que foi associado a alguns ataques de alto perfil recentemente após o lançamento em junho de uma campanha de marketing para recrutar novos afiliados. Ele afirma oferecer a criptografia mais rápida do mercado de ransomware. O LockBit 2.0 impactou várias indústrias – 52 vítimas estão listadas no site de vazamento do grupo. As suas vítimas incluem organizações nos EUA, México, Bélgica, Argentina, Malásia, Austrália, Brasil, Suíça, Alemanha, Itália, Áustria, Romênia e Reino Unido.

AvosLocker

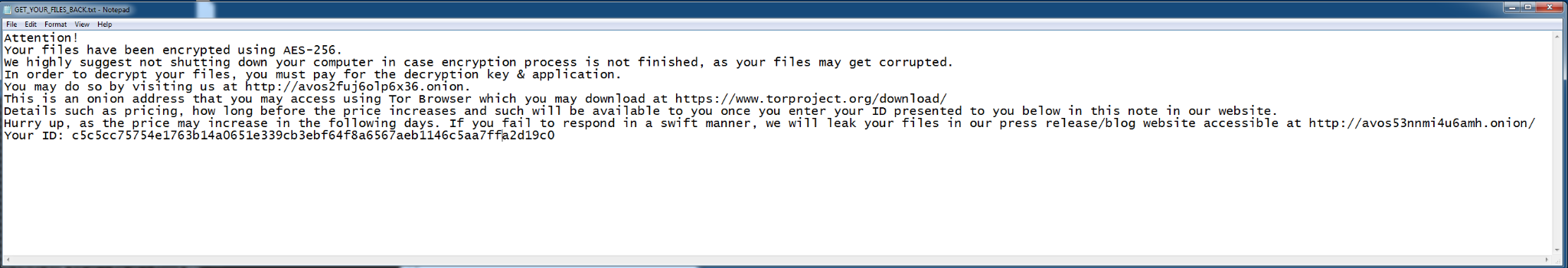

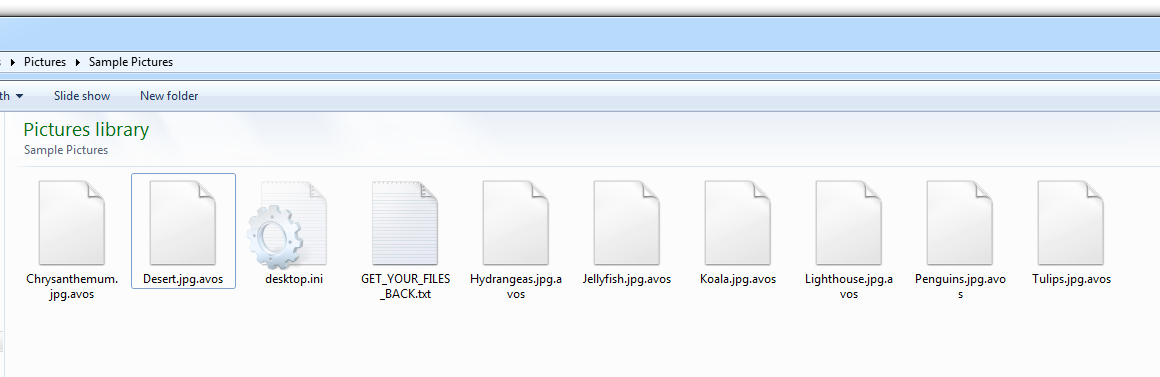

AvosLocker, quando executado, primeiro abre um shell do Windows mostrando o andamento do processo de criptografia. Após a conclusão da criptografia, ele anexa a extensão .avos aos arquivos criptografados e descarta a nota de resgate GET_YOUR_FILES_BACK.TXT em cada diretório criptografado (Figura 2). Observamos outra amostra do AvosLocker que se comporta exatamente da mesma maneira que a amostra observada inicial, mas também inclui uma string chamada “Mensagem do agente”, informando à vítima que seus arquivos foram exfiltrados.

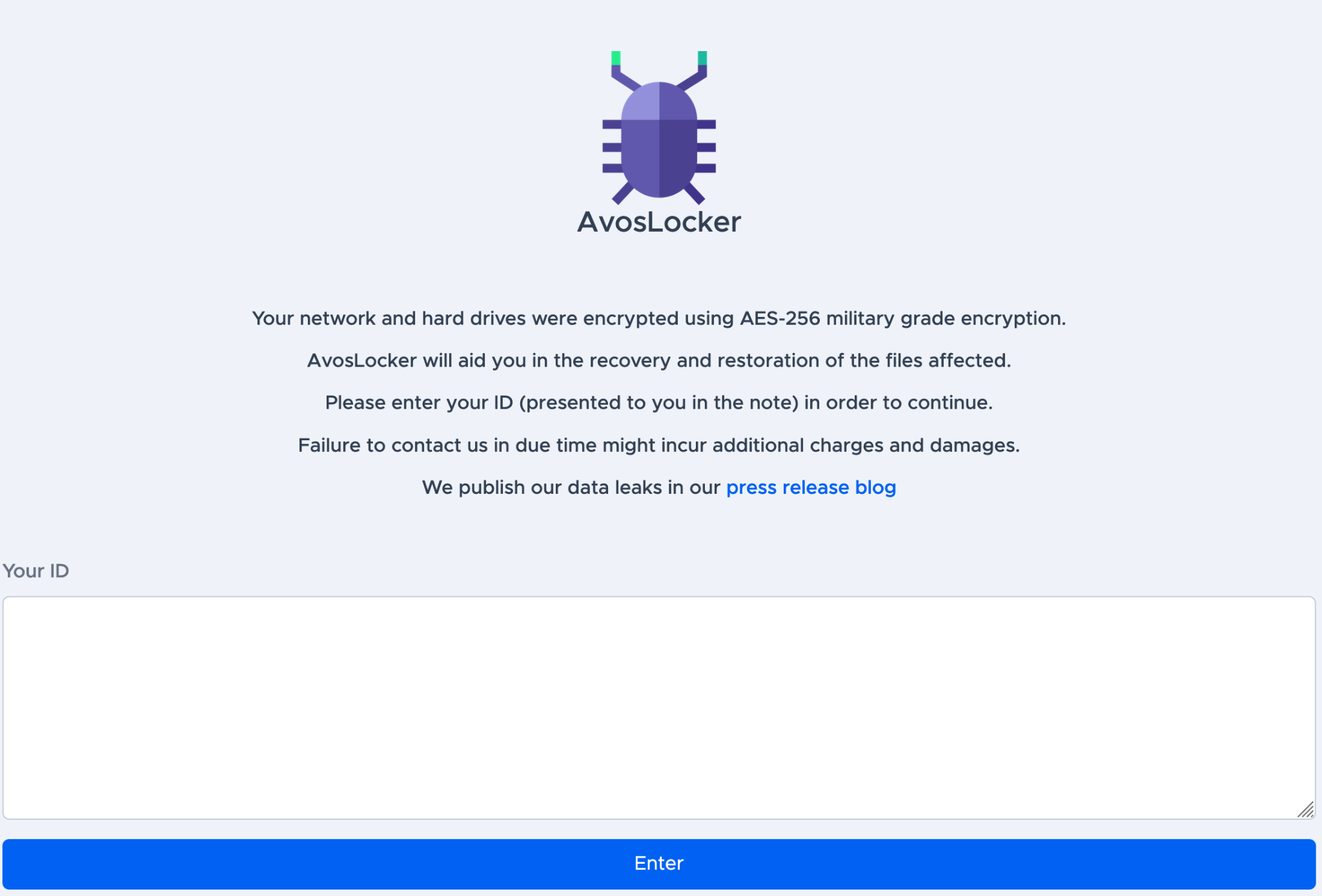

A nota de ransomware inclui informação e um ID utilizado para identificar as vítimas além de instruir a vitima a visitar o site AvosLocker TOR (figura 3).

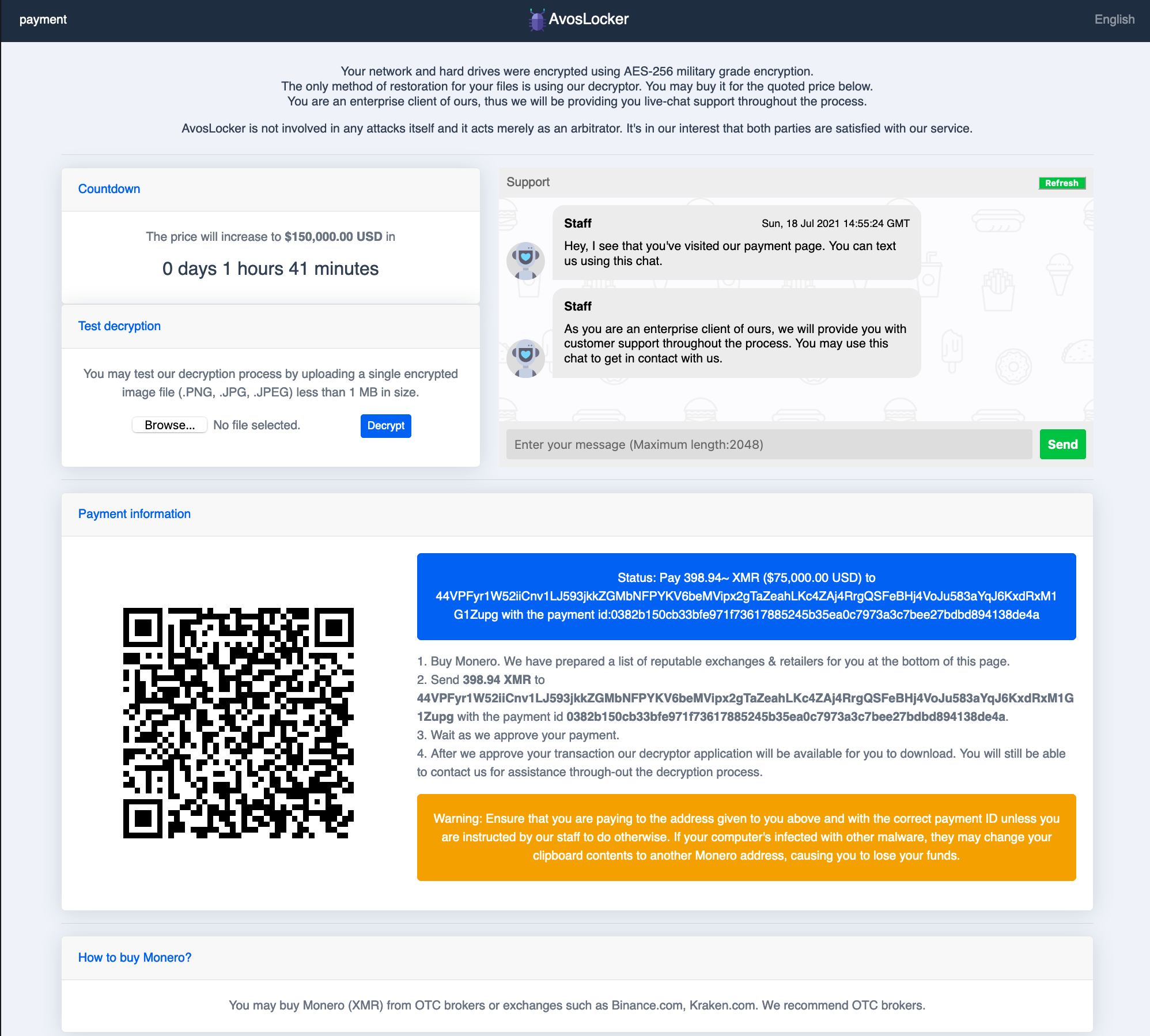

Depois de submeter a identidade, a vítima encontrará um chat de suporte e o pedido de resgate. Das instâncias disponíveis observadas, vimos solicitações de pagamento tão baixas quanto $ 50.000 e tão altas quanto $ 75.000 em Monero (XMR). Como visto com outros grupos de ransomware, AvosLocker aumenta o preço do resgate se a vítima não pagar no período de tempo designado, conforme mostrado na Figura 4.

Ao explorar o site, descobrimos que este grupo já afetou sete organizações: dois escritórios de advocacia, um no Reino Unido e um nos EUA; uma empresa de logística na Espanha; uma agência imobiliária na Bélgica; uma empresa de participações na Turquia; uma organização de transporte síria e uma cidade nos EUA. Alguns dos dados vazados exibidos no site incluem documentos de organizações privadas e informações pessoais identificáveis.

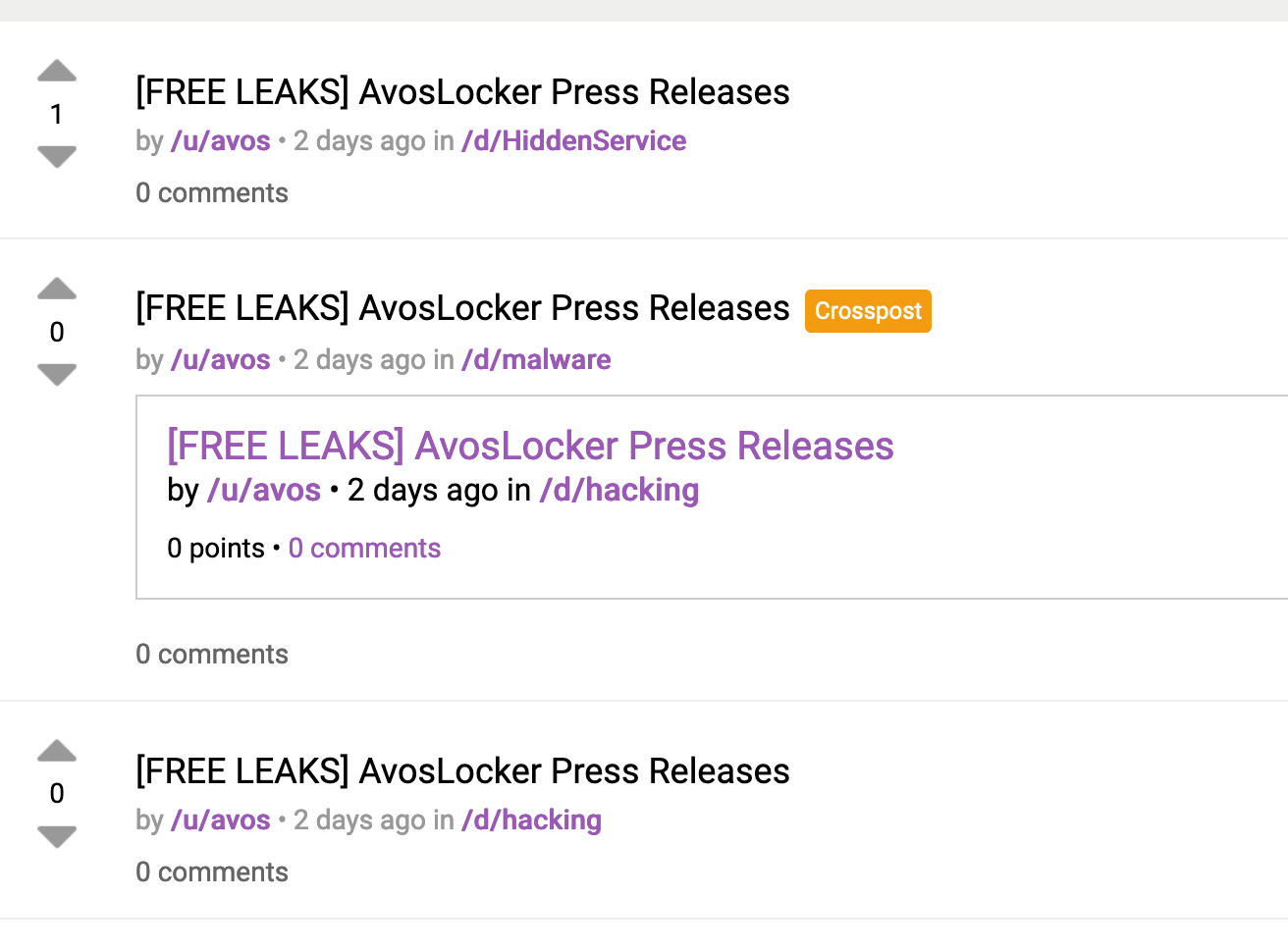

O primeiro post no site da AvosLocker, em 1º de janeiro de 2021, foi um anúncio de que o site estava oficialmente online (Figura 5). O usuário AVOS também anunciou que começou a vazar dados em vários sub-dreads. Acreditamos que isso foi feito para atrair mais afiliados e tráfego para seu site.

Ransomware Hive

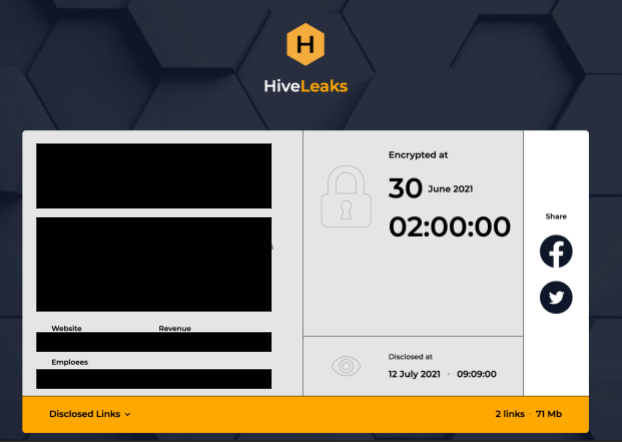

O ransomware Hive começou a operar em junho de 2021 e já demonstrou notável desprezo pelo bem-estar de suas vítimas, atacando organizações, incluindo provedores de saúde e organizações de médio porte mal equipadas para gerenciar um ataque de ransomware. A Hive publicou sua primeira vítima em seu local de leak, Hive Leaks, no final de junho (Figura 6). Desde então, 28 vítimas foram publicadas no site Hive Leaks, incluindo uma companhia aérea europeia e três organizações sediadas nos EUA, de fabricação e legislação de hardware. As postagens incluem a data e a hora em que a vítima foi afetada.

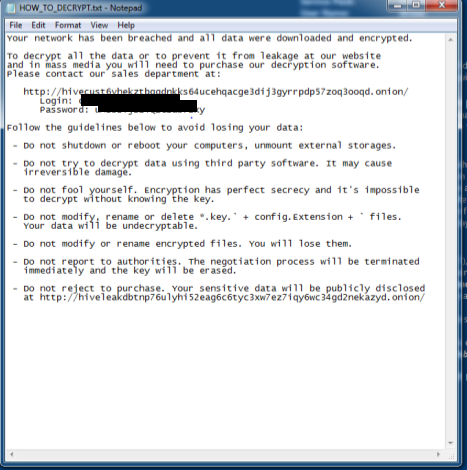

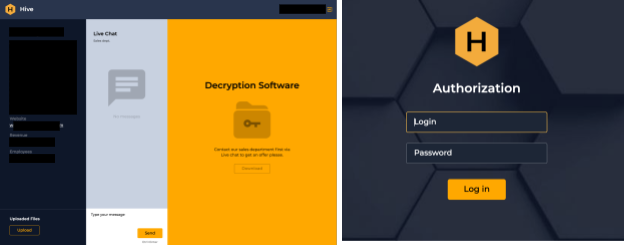

Quando este ransomware é executado, ele descarta dois scripts em lote. O primeiro script, hive.bat, tenta apagar a si mesmo, e o segundo script encarrega-se de apagar as cópias de sombra do sistema (shadow.bat). O ransomware Hive adiciona a extensão [caracteres aleatórios] .hive aos arquivos criptografados e descarta uma nota de resgate intitulada HOW_TO_DECRYPT.txt contendo instruções e diretrizes para evitar a perda de dados (Figura 7). A nota de resgate inclui uma credencial de login gerada para que a vítima converse com o que os atores da ameaça afirmam ser seu departamento de “vendas”. O link do TOR direciona o “cliente” para uma página de login e, após o envio das credenciais, abre uma sala de chat para comunicação entre as operadoras e a vítima (Figura 8).

Percebemos que as credenciais de login fornecidas na nota de resgate eram para uma vítima específica. Com isso em mente, procuramos por amostras adicionais e encontramos mais duas vítimas que foram afetadas, mas ainda não listadas no local do vazamento no momento em que escrevemos. Após o login, a vítima verá um chat onde poderá falar com os operadores e obter seus decodificadores (Figura 8).

Ainda não temos informações sobre como o ransomware Hive está sendo entregue, mas os operadores de ransomware são conhecidos por comprar acesso a certas redes, credenciais de força bruta ou spear-phishing para acesso inicial.

HelloKitty: Linux Edition

HelloKitty é uma família de ransomware que surgiu pela primeira vez no final de 2020, visando principalmente os sistemas Windows. A família de malware recebeu esse nome devido ao uso de um Mutex com o mesmo nome: HelloKittyMutex. As amostras de ransomware parecem evoluir rápida e frequentemente, com diferentes versões fazendo uso das extensões de arquivo .crypted ou .kitty para arquivos criptografados. Alguns exemplos mais recentes usam um empacotador Golang que garante que o código final do ransomware seja carregado apenas na memória, provavelmente para evitar a detecção por soluções de segurança.

Em julho de 2021, encontramos uma amostra do Linux (ELF) com o nome funny_linux.elf contendo uma nota de resgate com verbosidade que correspondia diretamente às notas de resgate vistas em amostras posteriores do HelloKitty para Windows. Isso levou à descoberta de outras amostras desta cepa Linux do ransomware HelloKitty, que datavam de outubro de 2020. No entanto, a partir de março, as amostras começaram a ter como alvo o ESXi, um alvo preferido para as variantes recentes de ransomware Linux.

Curiosamente, o modo preferido de comunicação compartilhado pelos atacantes nas notas de resgate entre as diferentes amostras é uma mistura entre URLs de TOR e endereços de e-mail Protonmail específicos da vítima. Isso pode indicar campanhas diferentes ou até mesmo agentes de ameaças totalmente diferentes fazendo uso da mesma base de código de malware. Como as amostras que encontramos continham notas de resgate específicas para as vítimas, pudemos ter uma ideia dos alvos do ransomware. Observamos seis organizações impactadas pela Hello Kitty, incluindo organizações farmacêuticas italianas e holandesas, um fabricante com sede na Alemanha, uma organização de soluções de automação industrial australiana e um consultório médico e um corretor de ações nos Estados Unidos. Uma amostra, por incrível que pareça, não continha qualquer informação de contato em sua nota de resgate.

As amostras encontradas usaram principalmente combinações diferentes dos argumentos descritos na Tabela 1.

| Argumento | Descrição | Valor(s) |

| v | Modo verbose | 0 ou 1 |

| d | Correr o processo como um daemon | 0 ou 1 |

| e | Quando o sinalizador é definido, o ransomware criptografa apenas arquivos com as extensões .vmdk, .vmx, .vmsd e .vmsn

Não é definido por padrão, o que significa que todos os arquivos no caminho inicial que não correspondem a certas extensões de arquivo específicas de ransomware serão criptografados |

0 ou 1 |

| k | Quando este sinalizador é definido, o ransomware tenta matar as VMs em execução no host usando a ferramenta esxcli.

Não é definido por padrão |

0 ou 1 |

| m | Modo | 5 (padrão) ou 10 ou 20 ou 25 ou 33 ou 50 |

| c | (Sem certeza do propósito) |

Tabela 1 - Argumentos aceites pelo ransomware Linux HelloKitty.

Os seguintes comandos esxcli são executados para encerrar VMs em execução, quando o sinalizador k é definido:

escli vn process list esxcli vm process kill -t = soft -w =% d% (PID) esxcli vm process kill -t = force -w =% d% (PID)

As amostras de malware registram sua saída em um arquivo work.log em seu caminho de execução.

Finalmente, o ransomware faz uso do Elliptic Curve Digital Signature Algorithm (ECDSA) para criptografar arquivos usando funções da biblioteca compartilhada libcrypto.so para criptografia. O arquivo criptografado é salvo com a extensão .crypt. Cada arquivo criptografado possui um arquivo correspondente com a extensão .README_TO_RESTORE contendo a nota de resgate. Detalhes adicionais podem ser encontrados no apêndice deste relatório.

LockBit 2.0

LockBit é outro grupo de ransomware que segue o modelo RaaS. De acordo com o site deles, este programa de afiliados de ransomware está ativo desde setembro de 2019. Embora o LockBit seja conhecido há algum tempo, incluímos este grupo neste blog por causa de sua recente evolução para LockBit 2.0. Em junho de 2021, os operadores por trás desse ransomware renovaram seu site e rebatizaram como LockBit 2.0.

Desde junho de 2021, eles comprometeram 52 organizações nos setores de contabilidade, automotivo, consultoria, engenharia, finanças, alta tecnologia, hospitalidade, seguros, aplicação da lei, serviços legais, manufatura, energia sem fins lucrativos, varejo, transporte e logística, serviços públicos em os seguintes países: Argentina, Austrália, Áustria, Bélgica, Brasil, Alemanha, Itália, Malásia, México, Romênia, Suíça, Reino Unido e Estados Unidos. Todas as postagens dos atores da ameaça em seu site de vazamento incluem uma contagem regressiva até a divulgação de informações confidenciais para o público, o que cria uma pressão adicional sobre a vítima (Figura 10).

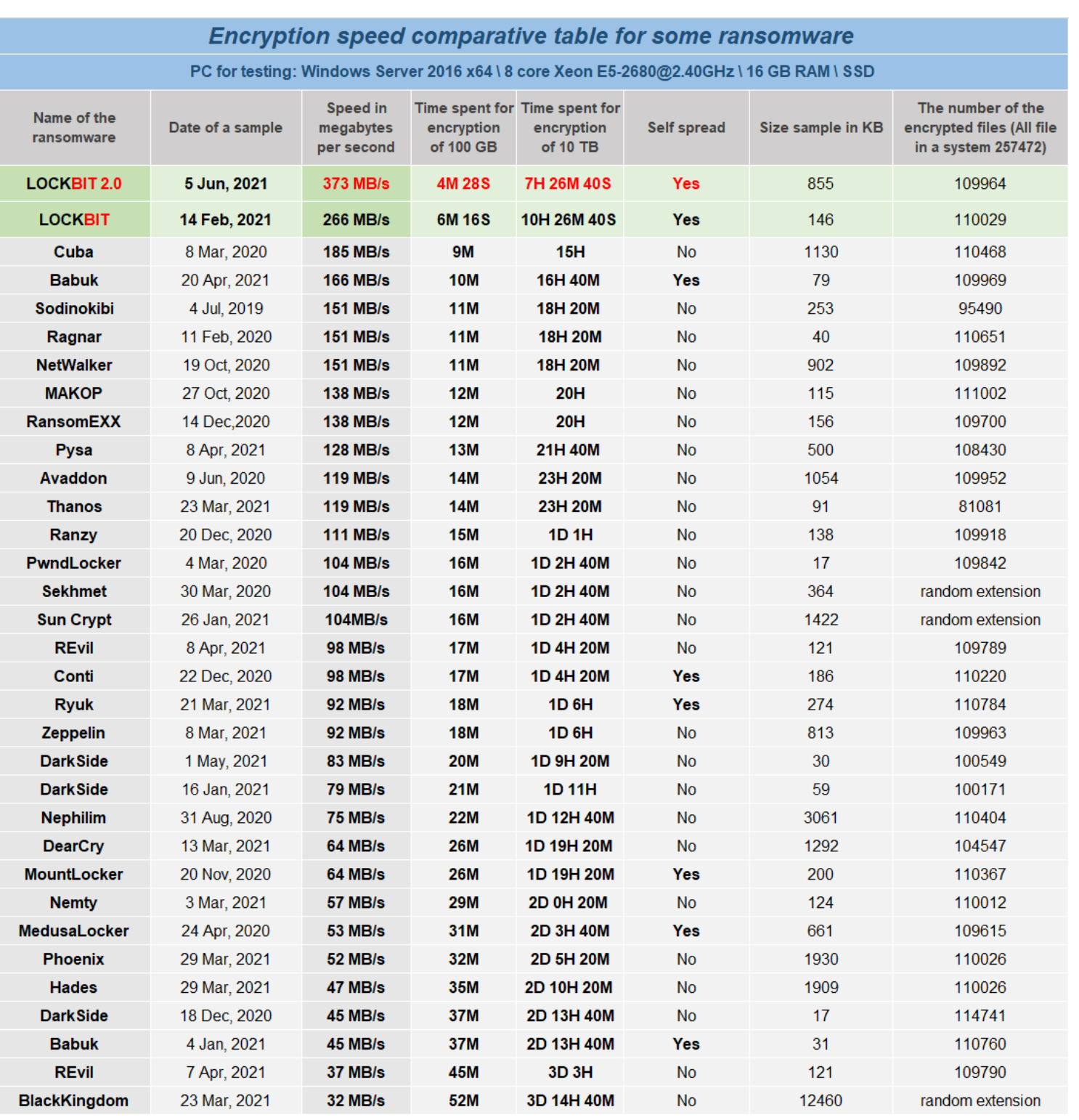

Os agentes de ameaças por trás desse ransomware afirmam que sua variante atual é o software de criptografia mais rápido em operação. Para atrair mais afiliados, eles incluem uma tabela que compara diferentes famílias de ransomware, incluindo sua variante anterior (Figura 11).

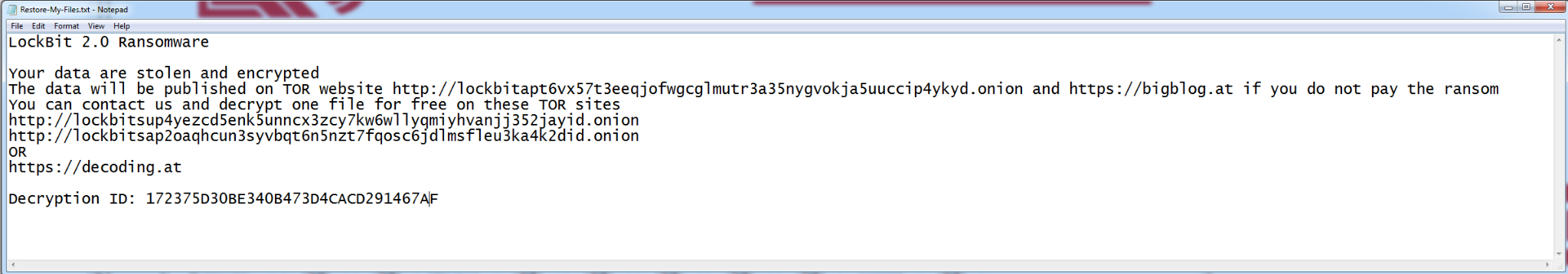

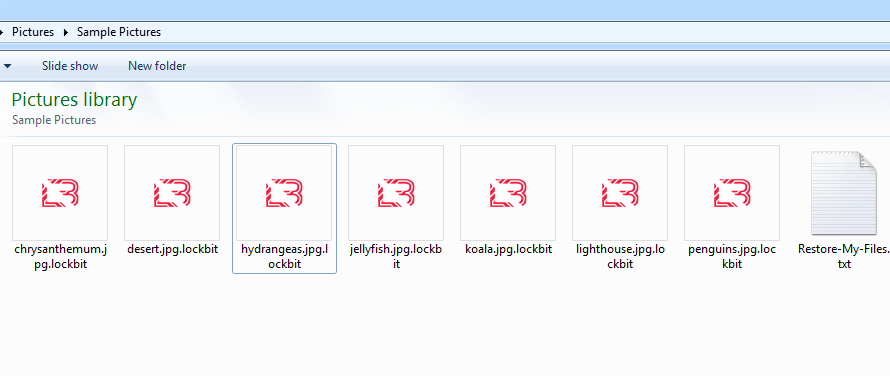

Quando o LockBit é executado, ele começa a criptografar os arquivos e anexa a extensão .lockbit. Além disso, o ransomware altera o ícone do arquivo criptografado para o logotipo LockBit 2.0 (Figura 12.b). Depois que a criptografia for concluída, o LockBit elimina a nota de resgate intitulada, Restore-My-Files.txt (Figura 12.a).

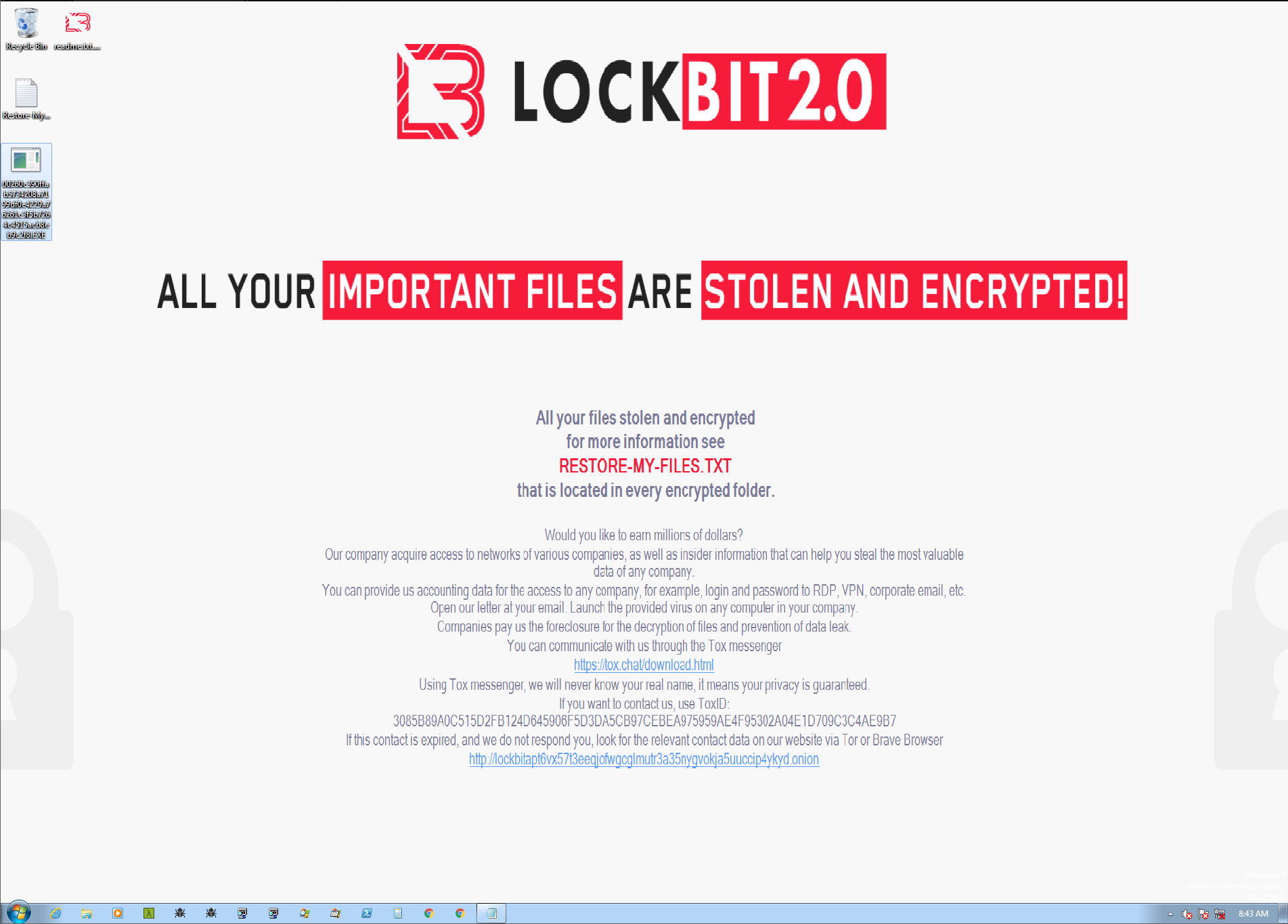

Semelhante ao REvil, o ransomware LockBit 2.0 modifica o papel de parede da área de trabalho da vítima se o processo de criptografia for bem-sucedido, tornando a vítima ciente de seu comprometimento. O papel de parede também inclui um anúncio com o objetivo de encorajar ameaças internas que todas as organizações podem ser vítimas. (Figura 13).

O anúncio afirma que os atores da ameaça estão interessados em métodos de acesso, como RDP, VPN e credenciais de e-mail corporativo. Em troca, eles oferecem uma parte do resgate pago.

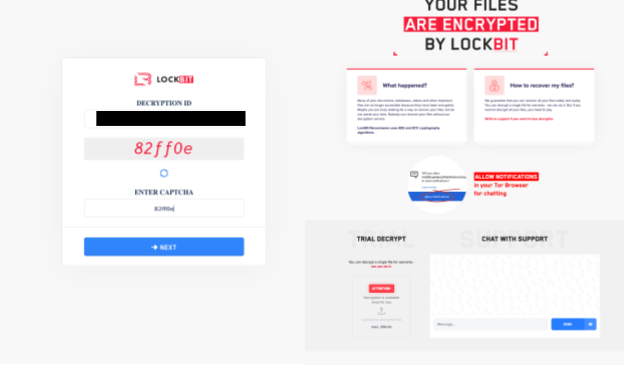

Se a vítima deseja se comunicar com os operadores Lockbit para obter seus dados de volta, os operadores incluem um “ID de descriptografia” e um link TOR (e seu espelho clearnet: decodificação [.] At) na nota de resgate. Essas informações permitem que o usuário efetue login e inicie o processo de negociação (Figura 14).

Conclusão

Com grandes grupos de ransomware como REvil e Darkside a esconderem-se ou a mudar a marca para evitar o calor da aplicação da lei e a atenção da mídia, novos grupos surgirão para substituir aqueles que não estão mais alvejando ativamente as vítimas. Aqui, compartilhamos informações sobre algumas das atividades maliciosas observadas dos grupos de ransomware que tentam se tornar os próximos jogadores importantes. Embora LockBit e HelloKitty tenham estado ativos anteriormente, sua evolução recente os torna um bom exemplo de como grupos antigos podem ressurgir e permanecer como ameaças persistentes. A Unidade 42 continuará monitorando essas famílias de ransomware – e novas famílias que podem surgir no futuro.

Indicadores de Compromisso

AvosLocker

43b7a60c0ef8b4af001f45a0c57410b7374b1d75a6811e0dfc86e4d60f503856 fb544e1f74ce02937c3a3657be8d125d5953996115f65697b7d39e237020706f 3984968230c96d52d78af1905ea1b224e7de36776a6af398a0462321f3c22020 01792043e07a0db52664c5878b253531b293754dc6fd6a8426899c1a66ddd61f

Hive Ransomware

A0b4e3d7e4cd20d25ad2f92be954b95eea44f8f1944118a3194295c5677db749 1e21c8e27a97de1796ca47a9613477cf7aec335a783469c5ca3a09d4f07db0ff Fdbc66ebe7af710e15946e1541e2e81ddfd62aa3b35339288a9a244fb56a74cf 88f7544a29a2ceb175a135d9fa221cbfd3e8c71f32dd6b09399717f85ea9afd1

Hello Kitty (Linux)

16a0054a277d8c26beb97850ac3e86dd0736ae6661db912b8782b4eb08cfd36e 556e5cb5e4e77678110961c8d9260a726a363e00bf8d278e5302cb4bfccc3eed 9f82f22c137688d0b3e7912d415605d2bbc56478311fd0b3dc265f8d0006aa8c 8f3db63f70fad912a3d5994e80ad9a6d1db6c38d119b38bc04890dfba4c4a2b2 bedf30bbcefc54bc48432674255856f47c0ba2ec46e913d078a53e66ac9dcff8 Ca607e431062ee49a21d69d722750e5edbd8ffabcb54fa92b231814101756041 b4f90cff1e3900a3906c3b74f307498760462d719c31d008fc01937f5400fb85

Lockbit 2.0 F32e9fb8b1ea73f0a71f3edaebb7f2b242e72d2a4826d6b2744ad3d830671202 4de287e0b05e138ab942d71d1d4d2ad5fb7d46a336a446f619091bdace4f2d0a F3e891a2a39dd948cd85e1c8335a83e640d0987dbd48c16001a02f6b7c1733ae Ea028ec3efaab9a3ce49379fef714bef0b120661dcbb55fcfab5c4f720598477 Bcdb59232137e570d4afb3c635f8df19ceb03e3f57fe558f4fc69a0be778c6ab 4efcd774d9d224137c5840e9a2d0f9e56c976e8e7a49158e3c15135dd9fbae9c 00260c390ffab5734208a7199df0e4229a76261c3f5b7264c4515acb8eb9c2f8 E32dc551a721b43da44a068f38928d3e363435ce0e4d2e0479c0dfdb27563c82 16a707a3965ebd71ebc831b68863b855b2c8d60aef8efdef1e0c0a6cc28e9bc7 Bc0b54c19949f407da972f0bedf7f429c0fe25181564d1fb6d053b989925898f Acad2d9b291b5a9662aa1469f96995dc547a45e391af9c7fa24f5921b0128b2c 0545f842ca2eb77bcac0fd17d6d0a8c607d7dbc8669709f3096e5c1828e1c049 Bcbb1e388759eea5c1fbb4f35c29b6f66f3f4ca4c715bab35c8fc56dcf3fa621 717585e9605ac2a971b7c7537e6e311bab9db02ecc6451e0efada9b2ff38b474 73406e0e7882addf0f810d3bc0e386fd5fd2dd441c895095f4125bb236ae7345 90af3848d5a0c5eb9c6ddc1ee2e6c539dd6cb5ec5a433d00a6dae22fb221c446 4bb152c96ba9e25f293bbc03c607918a4452231087053a8cb1a8accb1acc92fd 21879b5a8a84c5fe5e009c85744caf74b817c57203020bf919037d7ccb6b6a58 56fd91787c641c2329a86813497d0e6ff219c81a4d61ac10fedef9cd68c3baed 9dd6cc25b2f920b825e15682a4d06435a42b281674ba6e99c8e2b2222c9d638f 23984141a918be3345296bb6bf50d8d356229cb832c726833499fbb950037d00 91d1ab6c305552685996f4d80c44cc1c694355ae7d09243df027827d1df61631 1dbe9f956514460774290197ffccb11d817d1a5a5aeab81877ae7b74daa1b592 1e3bf358c76f4030ffc4437d5fcd80c54bd91b361abb43a4fa6340e62d986770 69d9dd7fdd88f33e2343fb391ba063a65fe5ffbe649da1c5083ec4a67c525997 26b6a9fecfc9d4b4b2c2ff02885b257721687e6b820f72cf2e66c1cae2675739 Ca57455fd148754bf443a2c8b06dc2a295f014b071e3990dd99916250d21bc75 5072678821b490853eff0a97191f262c4e8404984dd8d5be1151fef437ca26db 410c884d883ebe2172507b5eadd10bc8a2ae2564ba0d33b1e84e5f3c22bd3677 0a937d4fe8aa6cb947b95841c490d73e452a3cafcd92645afc353006786aba76 286bffaa9c81abfb938fe65be198770c38115cdec95865a241f913769e9bfd3f E3f236e4aeb73f8f8f0caebe46f53abbb2f71fa4b266a34ab50e01933709e877 0f178bc093b6b9d25924a85d9a7dde64592215599733e83e3bbc6df219564335 1b109db549dd0bf64cadafec575b5895690760c7180a4edbf0c5296766162f18 Ffbb6c4d8d704a530bdd557890f367ad904c09c03f53fda5615a7208a0ea3e4d 76a77def28acf51b2b7cdcbfaa182fe5726dd3f9e891682a4efc3226640b9c78 faa3453ceb1bd4e5b0b10171eaa908e56e7275173178010fcc323fdea67a6869 12a435aa3fe7fc3fa531b9e02ee63b907f343b4aa7acc137105e48eb7b32075a e32dc551a721b43da44a068f38928d3e363435ce0e4d2e0479c0dfdb27563c82 bc0b54c19949f407da972f0bedf7f429c0fe25181564d1fb6d053b989925898f 14b3827e821ee2d719d20c265d873e7e1471df40df1089175adbbe31a83fc0eb acad2d9b291b5a9662aa1469f96995dc547a45e391af9c7fa24f5921b0128b2c bcbb1e388759eea5c1fbb4f35c29b6f66f3f4ca4c715bab35c8fc56dcf3fa621 d089d57b8b2b32ee9816338e96680127babc5d08a03150740a8459c29ab3ba78 32f8eed5b2ada44b51cb251bce22355604d8cafef77e33bce769469926dc8cd7 92ec3373b528e0040fae1c34b6edc8d623d03eac84267bd3ed408fe547b9c944 f32e9fb8b1ea73f0a71f3edaebb7f2b242e72d2a4826d6b2744ad3d830671202 f3e891a2a39dd948cd85e1c8335a83e640d0987dbd48c16001a02f6b7c1733ae d52f0647e519edcea013530a23e9e5bf871cf3bd8acb30e5c870ccc8c7b89a09 ea028ec3efaab9a3ce49379fef714bef0b120661dcbb55fcfab5c4f720598477 bcdb59232137e570d4afb3c635f8df19ceb03e3f57fe558f4fc69a0be778c6ab 1008af117f3f9f5c2d7f634c7c88fdb2af0dc2a8d01be203f0d69897559d3e05 60b5aa993eaef3342252f8cb3f4c9d7c6272ebf2180a27bac8db516af32e8393 459e6ff44674568233b2b2fbfd56e1456e5d72147fe919c063b5fc87d8fb3365 0bbd59147cf0893d16829d705dcb6bed82487efc77c78fb17c1f2dcffa08875e a8dfd303f2ff18416ccb88a8156298892689767121206b137a92ece8577e7403 ebe038b29b9f535f975ac7e6c256b7b0597ff93710c2328e8c43a63c750b441d b0ae47c915e7ed46e7badb3ed3888debf505c0a9f0a88e1ee18757df74cecb5f 0b856337d9d3255fc3b07635fdadecbe83e23eb5c205eccab83c21c2fb76edc9 3dcb5aa76118a5af24c3e01290d2ad0f71adcc21d3e2b337210bbeb97f73881a ade83273f178c3dd5f82c22f42015dcf1aa1a2c961b6e4bf80068b7b5986cc2f b2b29c358242d49da3c9ef237695e02817b3e5b3fbb75fa94b5762e2a4210f8f d2ab5785e0dcf9c7657d960b7b7e86f1373408226a95946400f98e5957faf631 aa727a827c9e978520f5703e9100b52551b97cfc1e15e683cf27ce5212035548 5b9e6d9275e9523aa3945be891745442a07b936ee5236e23934250ba3844f65f 3e3801d5441c63661aca495f3e540ff77c669437924aff64dc340f594fbb185a 99d781a0e9ac3dfaa7f9958cc62051f47ba116835e75b5d61835ff63afc98571 e2e140d6d84e377c313006ae8d0848583f74a1ee7aad0fcd758a1888f9b04694 b2f1ec9408272cc125b96a4f3b7c06c23742d69845e9b6a24f7eafad4da72faa e7a81e3c2bd77a237a3b75806197cb18db5cbf06fda246739bb3904ac117d013 e15903faaad61d6d6499148c596d8051a51c80973cc1190336769b84a1eca1c8 743ecc953dcd83a48140c82d8a7dcac1af28e0839aed16628ddfc9454bec8dfa 626a4fa1f52623e89b3011c37c2d3ca4069dc5a4d3f5c4f74d4579c2d3d50356 8013232fb7c254269c1029f91a915b80ed7ded53043d239a4be9a0b1fe37fa2c 953bdc65d1d3316ffb2761da09a3b8587228bd40095d72eae95fc373488732cc e82315985f8eab415f6fabab7f805f0a76db6ca58b851070c946142f0ba29cbd fab378dbd88af235421174b73ad06d1e5f2c614c70b9bab318602f51da544d5e a718c499a7a3c505828f5253862c9b2f3c40e2d80132de96e5cc19e3c161730b b735c0169ecdddba6676c6c490199358f6ab7cc9724391fee2482676a3efc6e5 a7591e4a248c04547579f014c94d7d30aa16a01bb2a25b77df36e30a198df108 98900768d564c6962981edde2759889fdda11bb1113c851468e5c40ddafe1d4d 6d26226f99724c18faf355a4e07b74bad72f5837e0de8c8361f7d9a18525b5ae 5f99cdba09aa3e03e531fc34bc5fcee96f61ec0b83b575911d79573da7109906 cd2287122277237a9c507ce9ba5f114ddd48faa1b3f87b33ed1a8b19f65c8a14 93b0c6576c73b48dcb47f6572a31defc1304fd3c4464d50592195fa64edbcafe 34e6f4317e223d712a9464cd2e6ba9e6d7915eac75a8c06648813ea1d7a80b80 36446a57a54aba2517efca37eedd77c89dfc06e056369eac32397e8679660ff7 f17ca8f7527669a35eee12edb7050a81ef91e3f0ea7b3935ddf554a6f731e374 4edbf2358a9820e030136dc76126c20cc38159df0d8d7b13d30b1c9351e8b277 0906a0b27f59b6db2a2451a0e0aabf292818e32ddd5404d08bf49c601a466744 0d6524b9a1d709ecd9f19f75fa78d94096e039b3d4592d13e8dbddf99867182d

Domínios

Decoding[.]at bigblog[.]at lockbit-decryptor[.]com lockbit-decryptor[.]top

Apendix (Hello Kitty)

Extensões ignoradas para encriptação:

.crypt .README_TO_RESTORE .tmp_ .a .so .la

Diretórios ignorados para encriptação:

/bin /boot /dev /etc /lib /lib32 /lib64 /lost+found /proc /run /sbin /usr/bin /usr/include /usr/lib /usr/lib32 /usr/lib64 /usr/sbin /sys /usr/libexec /usr/share /var/lib