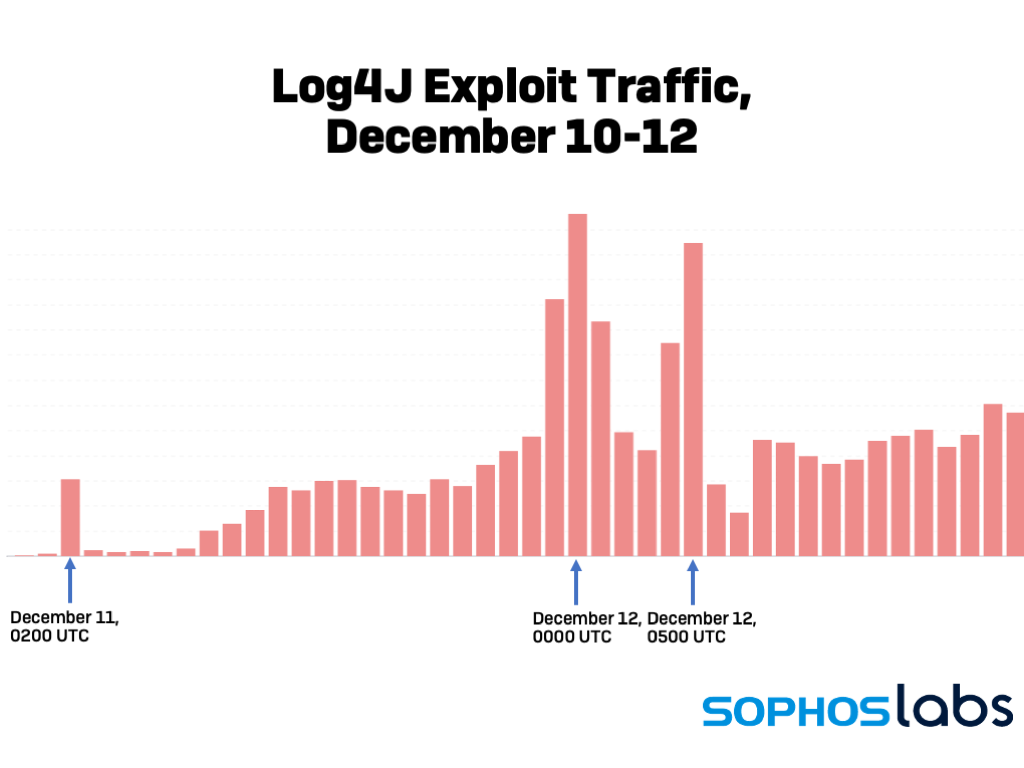

No seguimento das notícias recentemente divulgadas sobre a vulnerabilidade Apache Log4Shell, os especialistas da empresa de cibersegurança Sophos têm estado a acompanhar o assunto de perto e a compilar inteligência sobre como os ciberatacantes estão, já a explorar ou a tentar explorar os sistemas sem patches. Tal é detalhado no mais recente artigo no SophosLabs Uncut, Log4Shell Hell: Anatomy of an Exploit Outbreak, cujos destaques adiantamos:

- A Sophos regista uma rápida aceleração nos ataques que exploram ou tentam explorar esta vulnerabilidade, com centenas de milhares de tentativas detetadas até ao momento;

- Os botnets de cryptomining estão entre os os primeiros a adotar este ataque. Têm-se focado nas plataformas de servidor Linux, que estão particularmente expostas a esta vulnerabilidade;

- A Sophos também registou tentativas de extrair informações de serviços, incluindo chaves Amazon Web Services e outros dados privados;

- A Sophos observou que as tentativas de explorar os serviços de rede começam por “sondar” os diferentes tipos. Cerca de 90% das tentativas que a Sophos detetou focaram-se no Lightweight Directory Access Protocol (LDAP; um número menor visava a Interface Remota do Java (RMI), mas os investigadores notaram que parece haver uma variedade maior de tentativas relacionadas com o RMI;

- A Sophos espera que os adversários intensifiquem e diversifiquem os seus métodos de ataque e motivações nos próximos dias e semanas, incluindo a possibilidade de utilização para implementar ransomware.

Sean Gallagher, Senior Threat Researcher da Sophos (e autor do artigo acima referido):

“Desde 9 de dezembro, a Sophos detectou centenas de milhares de tentativas de executar código remotamente utilizando a vulnerabilidade Log4Shell. Inicialmente, eram testes de exploit de Prova de Conceito (PoC) por investigadores de segurança e potenciais atacantes, entre outros, bem como muitas análises online para detetar a vulnerabilidade. A isso seguiram-se, rapidamente, tentativas de instalar miners de moedas, incluindo o botnet Kinsing. A informação mais recente sugere que os invasores estão a tentar explorar a vulnerabilidade para expor as chaves usadas pelas contas Amazon Web Service. Também há sinais de invasores que tentam explorar a vulnerabilidade para instalar ferramentas de acesso remoto nas redes das vítimas, possivelmente Cobalt Strike, uma ferramenta chave em muitos ataques de ransomware.

A vulnerabilidade Log4Shell apresenta um tipo diferente de desafio para os defensores. Muitas vulnerabilidades de software são limitadas a um produto ou plataforma específica, como as vulnerabilidades ProxyLogon e ProxyShell no Microsoft Exchange. Assim que os defensores souberem que software está vulnerável, podem verificá-lo e corrigi-lo. No entanto, o Log4Shell é uma biblioteca utilizada por muitos produtos; pode, portanto, estar presente nos cantos mais sombrios da infraestrutura de uma organização, por exemplo em qualquer software desenvolvido internamente. Encontrar todos os sistemas vulneráveis por causa do Log4Shell deve ser uma prioridade para as equipas de segurança de TI.

A Sophos considera que a velocidade a que os invasores estão a controlar e utilizar a vulnerabilidade vai intensificar-se e diversificar-nos nos próximos dias e semanas. Depois de um invasor garantir o acesso a uma rede, qualquer infeção pode seguir-se. Assim sendo, juntamente com a atualização de software já lançada pela Apache no Log4j 2.15.0, as equipas de segurança de TI precisam de fazer uma revisão completa da atividade na rede para detetar e remover quaisquer vestígios de intrusos, mesmo que pareçam apenas um commodity malware incómodo.”

Paul Ducklin, Principal Research Scientist da Sophos (e autor do artigo Log4Shell Explained – How it Works, Why You Need to Know, and How to Fix It na página Naked Security):

“Tecnologias incluindo IPS, WAF e filtragem de rede inteligente estão a ajudar a colocar esta vulnerabilidade global sob controlo. Contudo, o número impressionante de formas diferentes de codificar o ‘trigger text’ do Log4Shell, o grande número de locais diferentes no seu tráfego de rede em que essas linhas podem aparecer, e a grande variedade de servidores e serviços que podem ser afetados, estão a conspirar coletivamente contra todos nós. A melhor resposta é perfeitamente clara: corrigir ou mitigar os seus próprios sistemas agora mesmo. O nosso artigo oferece conselhos práticos que explicam como a vulnerabilidade funciona, por que funciona, o que pode fazer e como a corrigir.”