Nos últimos anos, tem havido um aumento alarmante nos golpes envolvendo criptomoedas, com uma diversificação notável em suas táticas e alcance global.

Entre esses esquemas, os golpes de pig butchering (desmanche do porco como já anteriormente referimos) e os recentes ataques DeFi (Finanças Descentralizadas) têm se destacado pela sua sofisticação e alcance. Vamos explorar mais sobre esses golpes, suas operações e como os indivíduos podem se proteger contra eles.

Os Fundamentos dos Golpes de Pig Butchering

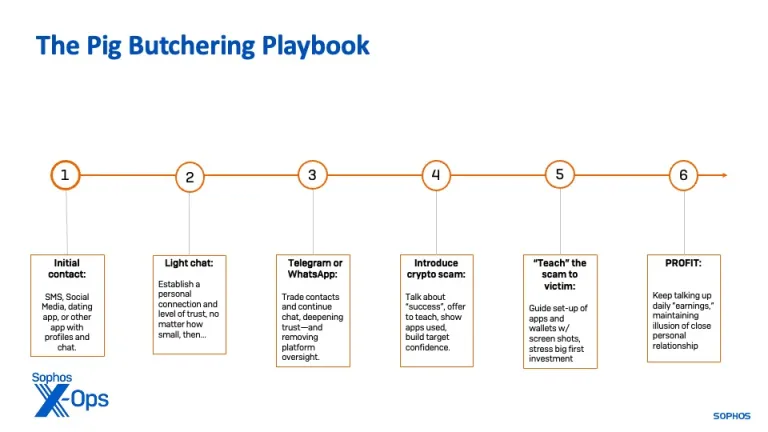

Os golpes de pig butchering, originários da China, ganharam notoriedade pela sua capacidade de explorar as vulnerabilidades emocionais e financeiras das vítimas. Em essência, esses golpes envolvem a criação de uma falsa sensação de confiança e conexão emocional com as vítimas, muitas vezes através de apps de namoro e redes sociais.

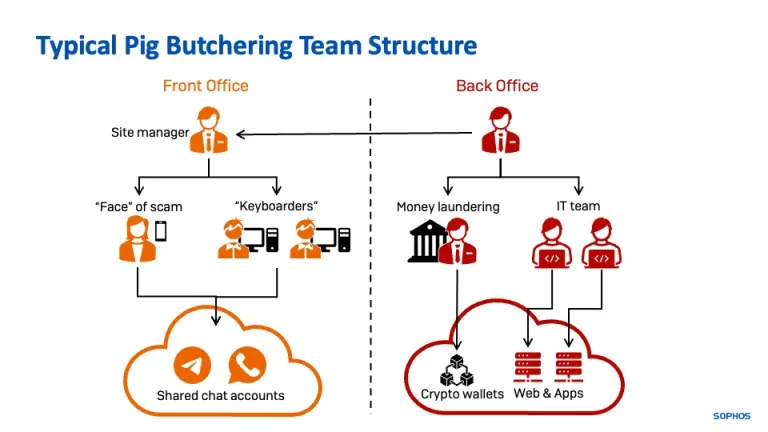

A estrutura desses golpes é complexa, com uma divisão clara entre o “front end” e o “back end”. O primeiro envolve equipas de operadores que interagem diretamente com as vítimas, enquanto o segundo lida com a infraestrutura técnica e a lavagem de dinheiro.

Evolução para os Golpes DeFi

Os golpes DeFi representam uma evolução dos tradicionais golpes de pig butchering, aproveitando-se da popularidade crescente das finanças descentralizadas. Esses esquemas prometem retornos financeiros lucrativos por meio de investimentos em plataformas DeFi falsas ou fraudulentas.

Uma das características distintivas dos golpes DeFi é a utilização de contratos inteligentes na blockchain Ethereum. Esses contratos atuam como “carteiras de contrato”, facilitando a transferência de criptomoedas das vítimas para os golpistas.

A Infraestrutura por Trás dos Golpes

A operação desses golpes depende de uma infraestrutura tecnológica sofisticada. Isso inclui o uso de dispositivos móveis, aplicativos de mensagens seguras como o WhatsApp e Telegram, além de perfis falsos em redes sociais. Essa estrutura é fundamental para estabelecer e manter a comunicação com as vítimas.

Por trás da fachada digital, o “back end” gerencia aspectos técnicos como hospedagem na web, registro de domínios e o desenvolvimento de kits de aplicativos DeFi. Esses componentes fornecem a base para a execução eficaz dos golpes e a lavagem de dinheiro resultante.

Estratégias de Defesa e Educação Pública

A prevenção contra esses golpes requer uma abordagem multifacetada. A educação pública desempenha um papel crucial na conscientização sobre os riscos associados aos investimentos em criptomoedas e na identificação de padrões comuns nos golpes.

A colaboração entre autoridades policiais, especialistas em segurança cibernética e provedores de tecnologia é fundamental para interromper a operação desses esquemas e responsabilizar os perpetradores. Além disso, é essencial que os indivíduos adotem práticas de segurança cibernética sólidas, incluindo a verificação de fontes e a proteção de informações pessoais e financeiras.

Conclusão

Os golpes de pig butchering e DeFi representam uma ameaça significativa para a segurança financeira e emocional das pessoas em todo o mundo. Ao compreendermos suas operações e adotarmos medidas proativas de defesa, podemos mitigar os riscos e proteger nossos ativos digitais e bem-estar emocional.